تِسلاکریپت و آلفاکریپت چه هستند؟

TeslaCrypt-and-Alpha-Crypt-Ransomware-Information

تسلاکریپت و آلفاکریپت برنامه های باج افزاری هستند که تمام نسخه های ویندوز از جمله XP، ویندوز ویستا، ویندوز 7 و ویندوز 8 را مورد هدف قرار می دهند. تسلاکریپت برای اولین بار اواخر فوریه ی 2015 و آلف

4.84

زنده یاد افشین ذریه

7477

تِسلاکریپت و آلفاکریپت چه هستند؟

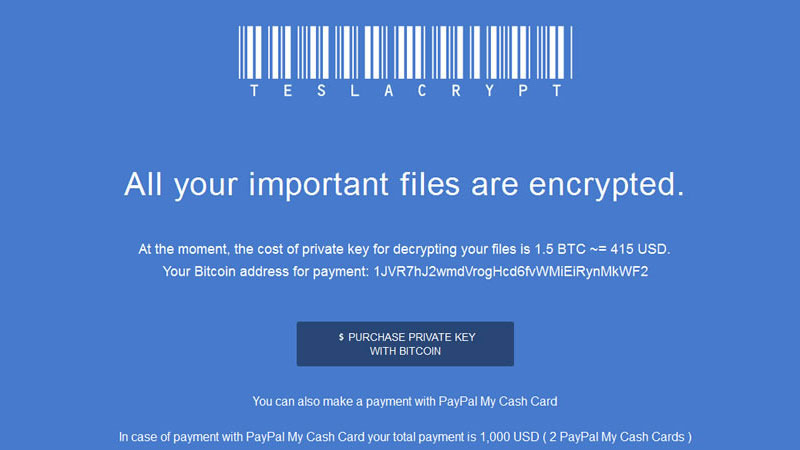

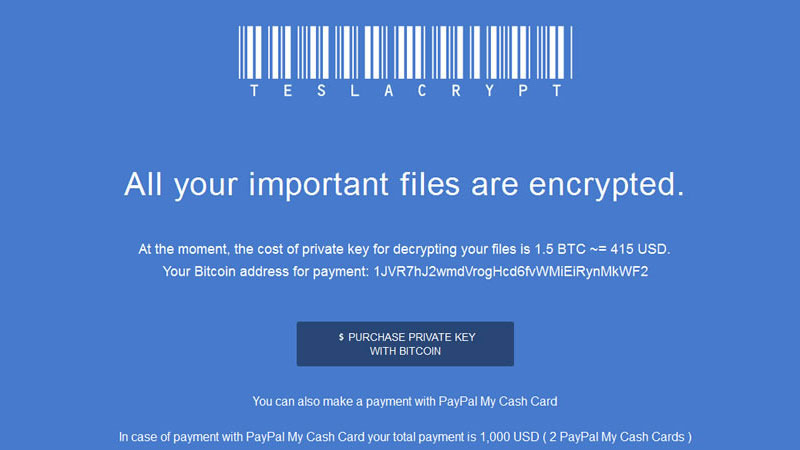

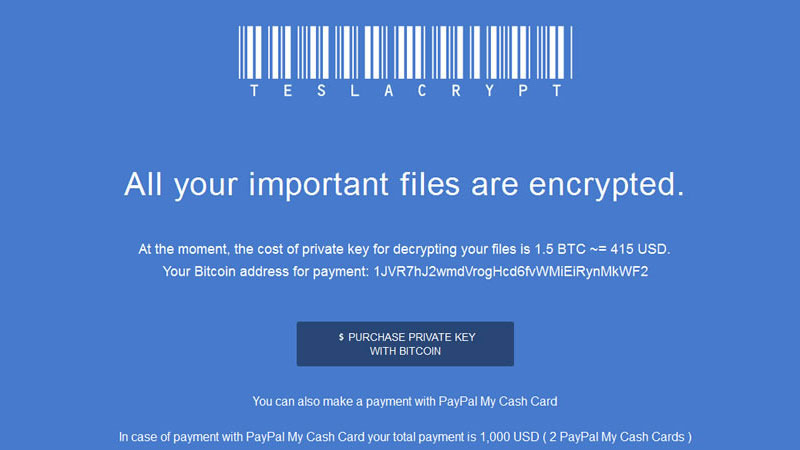

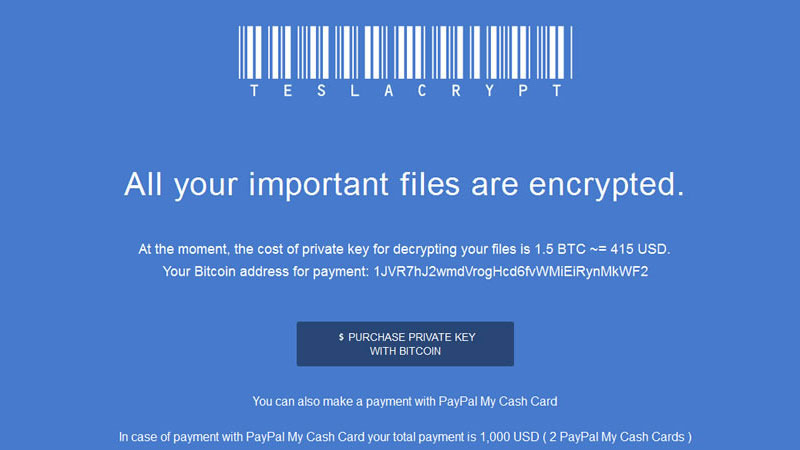

Vidoal

تسلاکریپت و آلفاکریپت برنامه های باج افزاری هستند که تمام نسخه های ویندوز از جمله XP، ویندوز ویستا، ویندوز 7 و ویندوز 8 را مورد هدف قرار می دهند. تسلاکریپت برای اولین بار اواخر فوریه ی 2015 و آلفاکریپت اواخر آوریل 2015 منتشر شد. وقتی کامپیوتر شما به تسلاکریپت یا آلفاکریپت آلوده می شود، برنامه ی کامپیوترتان را در جست و جوی فایل دیتا اسکن می کند و آن ها را به وسیله ی کدگذار AES کدگذاری کرده تا دیگر قابل باز شدن نباشند. زمانی که برنامه (آلودگی) تمام فایل های دیتا را در همه ی درایو های کامپیوترتان کدگذاری کرد، یک برنامه ارائه می کند که در آن دستورالعمل های چگونگی دسترسی دوباره به فایل هایتان وجود دارد. این دستورالعمل یک لینک به Decryption Service site است که شما را از مقدار باج، تعداد فایل های آلوده و چگونگی پرداختتان با خبر می کند. مقدار باج از حدود 500$ شروع می شود و به وسیله ی "بیت کُین" قابل پرداخت است. نشانی بیت کُینی که شما برای پرداخت تایید می کنید می تواند برای هر قربانی متفاوت باشد.

وقتی تسلاکریپت و آلفاکریبپت بر روی کامپیوتر شما نصب شد، در پوشه ی %AppData% یک فایل قابل اجرا با نامی تصادفی می سازد. این فایل اجرایی خودش راه اندازی می شود و شروع به اسکن تمام درایوهای کامپیوترتان می کند تا همه ی فایل های داده را بیابد. اگر فایل پشتیبانی شده ای پیدا شود، برنامه، آن را کدگذاری می کند و بعد یک پسوند به اسم فایل اضافه می کند. پسوندهای فعلی ای که توسط تسلاکریپت استفاده می-شود .ecc, .ezz, .exx .xyz, .zzz, .aaa, .abc, .ccc هستند و نوع دیگری هم وجود دارد که اصلاً اسم فایلتان را تغییر نمی دهد. بر اساس نوع تسلاکریپتی که به آن آلوده شده-اید، ممکن است بتوانید از ابزار TeslaDecoder برای کدگشایی فایل هایتان استفاده کنید.

پسوند هایی که تسلاکریپت مورد هدف قرار می دهد:

.7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .sc2save, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mcgame, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .001, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .DayZProfile, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, .unity3d, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbfv, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

پسوند هایی که توسط آلفاکریپت مورد هدف قرار می گیرند و انواع جدید این گروه:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

باید تاکید شود که تسلاکریپت و آلفاکریبپت هردو تمامی درایوهای کامپیوترتان از جمله درایوهای جداشدنی، اشتراکات شبکه و حتیDropBox را اسکن می کنند. وقتی برنامه، اسکن کامپیوترتان را تمام کرد، همه ی Shadow Volume Copy هایی را که بر روی کامپیوترتان تاثیر می گذارد، پاک می کند. این کار را برای آن انجام می دهد تا نتوانید از Shadow Volume Copy برای بازیابی فایل های کدگذاری شده تان استفاده کنید. پست هایی وجود دارند که می گویند تسلاکریپت Shadow Volume Copy را پاک نکرده است اما این حقیقت ندارد. فرمانی که برای پاک کردن Shadow Volumesاجرا می شود: vssadmin delete shadows /all است. حالاکه اطلاعات کامپیوترتان کدگذاری شده است، برنامه ی تسلاکریپت یا آلفاکریبپت را نشان خواهد داد. صفحه های هر دو این باج افزارها مشابه هم است و تنها عنوان برنامه متفاوت است. عنوان برنامه، ورژن این باج افزار را نشان می دهد.

وقتی تسلاکریپت و آلفاکریبپت بر روی کامپیوتر شما نصب شد، در پوشه ی %AppData% یک فایل قابل اجرا با نامی تصادفی می سازد. این فایل اجرایی خودش راه اندازی می شود و شروع به اسکن تمام درایوهای کامپیوترتان می کند تا همه ی فایل های داده را بیابد. اگر فایل پشتیبانی شده ای پیدا شود، برنامه، آن را کدگذاری می کند و بعد یک پسوند به اسم فایل اضافه می کند. پسوندهای فعلی ای که توسط تسلاکریپت استفاده می-شود .ecc, .ezz, .exx .xyz, .zzz, .aaa, .abc, .ccc هستند و نوع دیگری هم وجود دارد که اصلاً اسم فایلتان را تغییر نمی دهد. بر اساس نوع تسلاکریپتی که به آن آلوده شده-اید، ممکن است بتوانید از ابزار TeslaDecoder برای کدگشایی فایل هایتان استفاده کنید.

پسوند هایی که تسلاکریپت مورد هدف قرار می دهد:

.7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .sc2save, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mcgame, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .001, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .DayZProfile, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, .unity3d, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbfv, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

پسوند هایی که توسط آلفاکریپت مورد هدف قرار می گیرند و انواع جدید این گروه:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

باید تاکید شود که تسلاکریپت و آلفاکریبپت هردو تمامی درایوهای کامپیوترتان از جمله درایوهای جداشدنی، اشتراکات شبکه و حتیDropBox را اسکن می کنند. وقتی برنامه، اسکن کامپیوترتان را تمام کرد، همه ی Shadow Volume Copy هایی را که بر روی کامپیوترتان تاثیر می گذارد، پاک می کند. این کار را برای آن انجام می دهد تا نتوانید از Shadow Volume Copy برای بازیابی فایل های کدگذاری شده تان استفاده کنید. پست هایی وجود دارند که می گویند تسلاکریپت Shadow Volume Copy را پاک نکرده است اما این حقیقت ندارد. فرمانی که برای پاک کردن Shadow Volumesاجرا می شود: vssadmin delete shadows /all است. حالاکه اطلاعات کامپیوترتان کدگذاری شده است، برنامه ی تسلاکریپت یا آلفاکریبپت را نشان خواهد داد. صفحه های هر دو این باج افزارها مشابه هم است و تنها عنوان برنامه متفاوت است. عنوان برنامه، ورژن این باج افزار را نشان می دهد.

برچسبها:

اگر این مطلب برای شما مفید بوده، از ویدوآل حمایت کنید

کلیک کنید

سوالات و نظرات کاربران

-1

Tofiq Mansori

جمعه، 17 فروردین 1397

خوب بود

1

امیرحسین فرخ زاده

یکشنبه، 21 خرداد 1396

ممنون مفید بود

1

farinazi720 H

شنبه، 20 خرداد 1396

اين مشكلات روچه طوربايدحل كنيم؟

1

محمدرضا جوکار

سه شنبه، 24 اسفند 1395

ممنون

خوب بود

0

حسن خداوردی

شنبه، 14 اسفند 1395

متاسفانه شرکت ما هم گرفتار باج افزار مشابهی قرار گرفت که این باج افزار دیتا های ما رو با پسوند XTBL کدکذاری کرده بود و از پورت 3389 برای ورود استفاده کرد تقریبا نیمی از فایلهای آفیس و PDF رو کدکذاری و تخریب کرده بود

البته با پشتیبانهایی که از قبل گرفته بودیم توانستیم چیزی حدود 80 درصد اطلاعات رو بازگردانی کنیم

0

اکبر فاریابی

شنبه، 07 اسفند 1395

باج افزارها از هر طریقی ممکن است وارد کامپیوتر شما شوند، از راه usb ، ایمیل ، مرورگر و . . .

تفاوت اصلیشون با ویروس ها اینه که ویروس برنامه یا فایل های شما را تخریب میکنه ولی باج افزار انها را رمزگذاری میکنه و برای بازکردنشون از شما پول دریافت میکنه

0

محمدمهدی رحیم پور

دوشنبه، 27 دی 1395

برای رفع این موارد چیکار باید بکنیم؟ ایا انتی ویروس جواب میده به این مسئله یا نه؟

1

Farzad Bazazan

شنبه، 04 دی 1395

آیا از وارد شدن به سایت نامعتبر و غیر متعارف هم این موارد(تسلا کریپ وآلفا کریپ) وارد سیستم ما می شن ؟؟

1

زنده یاد افشین ذریه

شنبه، 04 دی 1395

(پاسخ)

سلام، بله چنین مواردی هم میتونن باعث آلوده شدن سیستم عامل بشن

0

مصطفی کهن

یکشنبه، 28 آذر 1395

آلودگی به این باج افزار از چه طریقی هست؟؟فقط ایمیل و فایلهای ناشناس؟

0

زنده یاد افشین ذریه

یکشنبه، 28 آذر 1395

(پاسخ)

سلام، بله اکثرا از طریق ایمیلها و فایلهای ناشناس انتقال پیدا میکنه

0

هادي اصفهاني

یکشنبه، 21 آذر 1395

فرق تسلاكريپ و آلفا كريپ چيه؟ با آنتي ويروس از بين ميره؟ از كجا بفهميم سيستم ما اين مشكل رو داره؟ ويندوز 10 از اين باچ افزار ايمنه؟

1

زنده یاد افشین ذریه

دوشنبه، 22 آذر 1395

(پاسخ)

سلام، هر دو از یک خانواده هستن و متاسفانه آنتی ویروسها گاهی اوقات در شناسایی و منهدم کردنش ناکام میمونن، ویندوز 10 هم از این باج افزار مصون نیست. فایلها و ایمیلهای ناشناس رو باز نکنید و حتما از دیتاهای مهم بکاپ تهیه کنید. این باج افزار وقتی فعال میشه و فایلهاتون رو اسیر میکنه، هیچ راهی برای برگردوندنشون نخواهید داشت.

0

ابالفضل

سه شنبه، 21 اردیبهشت 1395

ای کاش یه راه حلی یا راه کاری هم ارائه میدادید

تهيهکننده

bleeping computer

is a technical support site and a self-education tool for the novice user to learn basic concepts about Computer Technology.